Solarwinds FSM 防火墙安全管理解决方案

1、FIREWALL SECURITY MANAGER (FSM)是什么?

FSM是一个新产品,现在是SolarWinds系列产品的一部分。它可以对您的防火墙和路由器设置中的安全规则进行分析和报告。

尽管这个产品的名字叫“Firewall Security Manager”(防火墙安全管理),它也非常适用于路由器中的安全规则。

因此可以把这里的“Firewall”(防火墙)理解为一种功能而非设备。

FSM具有惊人的价值,不仅能进行防火墙(作为设备)配置分析,还可以对管理您的路由器的防火墙功能:ACL和NAT起到重大作用。

FSM支持以下设备:

• Cisco 安全装置: PIX, ASA, FWSM, ASA 8.3

• Cisco IOS路由器:版本号12.0 至 12.14, 不包括 X* 系列

• Juniper 防火墙: Netscreen, SSG, ISG

• Check PointTM 产品: SmartCenter NG/NGX, Security Management R70

• Check PointTM 平台: SecurePlatform, Check Point IPSO (formerly Nokia), Crossbeam, Linux, Solaris

该产品可以独立运行或与SolarWinds Network Configuration Manager (NCM)整合。.

值得一提的是FSM是一个具有丰富功能的产品,而这里仅仅展示了其中的主要内容。

但是在探讨这些功能之前,我们先看看这个产品是否适合您。

2、FAQS: FIREWALL SECURITY MANAGER (FSM) 为谁而生?

如果你多少与防火墙有点关系,FSM就是为你而生,不过这里要详细说说什么情况下最适合你:

2.1我已经有了NCM,那我为什么需要FSM?

因此,他们相互盘根错节、繁复冗长而且有时还互相冲突。 你需要清理和简化他们而不影响网络运行。

2.2防火墙和安全真的不是我特长,FSM可以怎样帮助我?

2.3我已经对安全很精通了,FSM能给我带来什么?

3、内部结构:FIREWALL SECURITY MANAGER (FSM)可以做什么?

3.1 ACL EDITOR 提高了可读性

大多数情况下,在你做任何事情之前,你都需要处理一下已经存在的安全规则。

许多的安全规则。

因此可读性是FSM可以帮你的第一件事。

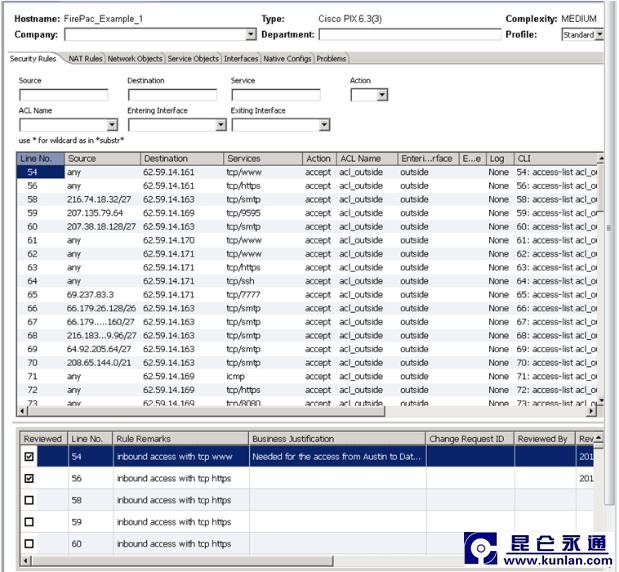

有了FSM,可视性会从这种展示界面(基本上是文本文件)上得以提升.

注意不同的标签,它们给了你对于ACL(安全规则),NAT规则,网络对象清晰的可视性。

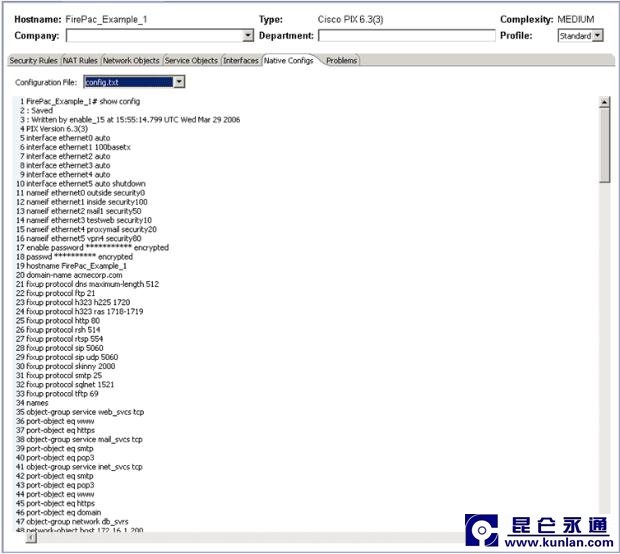

而如果你仍然眷恋你的配置中那些既冗长无序,又时而混乱不堪的文本疙瘩,没关系,你仍然可以在“Native Configs tab”中找到它们。

要了解更多,看一看在线演示或下载SolarWinds产品的免费评估版本。

好的,这很酷,不过“专业”体现在哪里?正如我们开头所讨论的。

请读下面的内容。

3.2清理访问控制列表

让我们看一个“简单”的例子来描绘FSM是如何在这方面帮我们的吧:

除非你每天八小时都在做这个,否则你不会发现:在这个展开的PIX防火墙配置中有冗余而无用的规则。

在你头疼之前,让我们看看下面的FSM Cleanup报表建议你做什么。

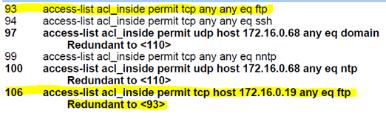

第106行被识别为多余的,由于它在第93条规后面,而这条规则允许所有的地址访问FTP。

第93条规则很清晰地会匹配任何第106条规则所匹配的包,因此第106条规则永远不会被触发。

因此它对防火墙的行为没有任何贡献,并且可以被删除。

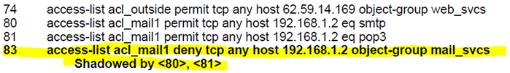

太容易了? 让我们仔细看看第83行和它与第80行、第81行之间的相互作用。

你发现什么了吗? FSM 发现了!

FSM的Cleanup报告告诉你83是80和81的影子。

第83条规则启用了一组邮件服务。

它被识别为80和81两条规则组合的影子。 这两条规则会匹配任何第83条规则所匹配的内容,由此第83条规则不会对防火墙的行为做任何贡献,而且也是可以被删除的。

这好像是一个重复的案例,不过第83条确实标记了“shadowed”而不是“redundant”。并且这意味着第83条规则所允许的行为与第80和81条规则所拒绝的行为相冲突。

这表明这个防火墙管理员必定有某种意图没有被实现。

原来第80和81条被插入到这里的目的是为了debug,而且这个目的已经是很久以前的事情了。

正确的行为在这里会被第80和81条规则所删除,反而由第83条规则恢复这些“拒绝”。

3.3配置安全审计

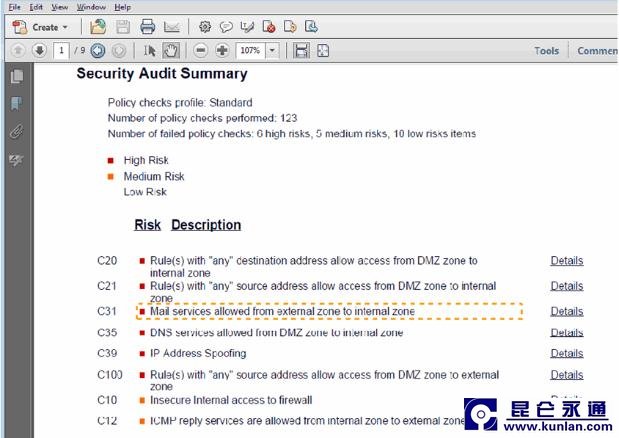

既然你的配置已被清理和优化了,那他们安全吗? 他们中有没有安全漏洞?

这正式FSM Audit报告将要告诉你的。

例如:检查C31表明从因特网到内网的邮件服务是被允许的。

因为邮件服务器是在DMZ中,如果允许邮件服务访问内网是很令人烦恼的。

点击“Detail”来更多的理解究竟是什么规则产生了C31安全风险。

为了更多地了解这些安全和翻译规则的组合产生风险的原因,你可以点击规则编号,从而理解全部细节,而更重要的是:建议。

3.4变更管理

FSM在这方面有许多功能,而且在这里解释所有功能会显得太长了。所以让我们就简要解释一小部分:

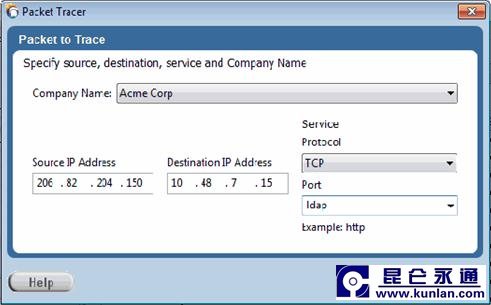

不过我们还是多关注一下一个FSM最惊人的变更管理功能吧:Packet Tracer!

这里有2个packet tracer(包跟踪器)主要的用例。

既然你理解了用例:这是你让Packet Tracer展示魔术之前唯一告诉它的东西:

结果会评估出:a)包是否在两个制定地址间穿过网络,并且b)如果不是:它会告诉你为什么以及在哪里他们被阻拦了。

基本上,FSM的Packet Tracer理解安全和翻译规则、路由表和VPN如何与你的包相互作用,并且能预测连接(或断开)。

并且它不会在网络里注入测试包,也不会嗅探网络就可以做到这些。

结果:

3.5其他

希望你理解了:FSM是一个功能非常多的产品,并且带给你大量的防火墙领域(防火墙和路由器)专业技能。

它有许多其他的功能,留待以后探讨。

与此同时,你可以下载一份FSM免费评估版,然后自己了解它。

象其他Solarwinds产品一样,它安装超快并且不超过1小时就开始奉献价值。

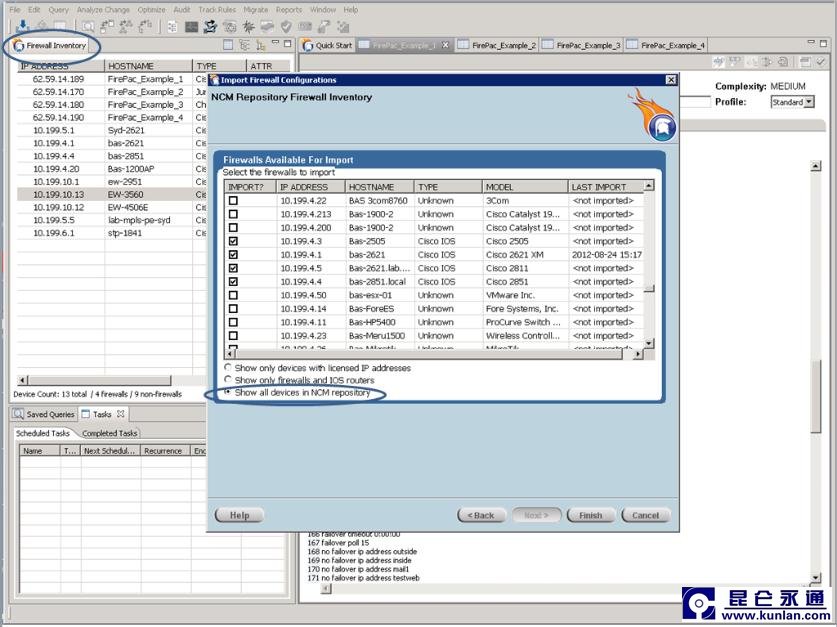

4、NCM 集成

如果你读了上面的内容,你会发现FSM显然是SolarWinds Network Configuration(NCM)的一个非常顺理成长的扩展。

好消息是:他们已经整合好了。

就管理防火墙和路由器配置而言,如果两个产品都安装了,你得到的是一个可倚靠且天衣无缝的平台。

一单安装,只需要几个点击,你就可以获得FSM的极大价值。

想现在就试用?

{ut1下载}FSM评估版本,你可以得到所有这些。仅需不到30分钟。

一旦FSM客户端运行,点击这个图标

然后选择NCM import选项,输入NCM URL和管理员登录信息,从下表中选择你的NCM节点(不要选择那些type = unknown的,最好是那些配置中有ACL的)

点击Finish,你会看到你的FSM Inventory 标签(左面板)已经导入了你所有的防火墙和路由器设备。

他们的配置已经在FSM中了,你可以开始了。

要看看产品能干什么的最好的方法是看这些Online demo。

注意:在与其他SolarWinds的关联性方面,FSM最接近LEM,即Log and Event Manager,所以你应该也有兴趣看一看LEM。